Quá trình triển khai VMware Tanzu trên vSphere thì khá đơn giản, nhưng cần phải chuẩn bị một số yêu cầu để việc triển khai được thực hiện thành công

Phần 1: Các bước chuẩn bị

Quy hoạch Network

Mô hình triển khai Tanzu tối ưu và đơn giản nhất sẽ cần 3 network độc lập. Mỗi Network tương ứng với mỗi Portgroup trên vCenter

Cụ thể cho môi trường lab này:

- Management Network – 192.168.200.0/24; GW 192.168.200.1

| Network Mode | Static | |

| Network | DS-Management | Distributed Portgroup cho Management |

| Starting IP Address | 192.168.200.62 | IP đầu tiên trong network 192.168.200.0 được sử dụng cho Supervisor Node.

Supervisor gổm 3 control plane VMs. Supervisor sẽ nằm trên management network để kết nối tới vCenter Server |

| Subnet Mask | 255.255.255.0 | 24 |

| Gateway | 192.168.200.1 | |

| DNS Server(s) | 192.168.200.254 | |

| DNS Search Domain(s) | techdata.local | |

| NTP Server(s) | vn.pool.ntp.org |

- Workload Network – 192.168.21.0/24; GW 192.168.21.1

| Network Mode | Static | |

| Internal Network for Kubernetes Services | 10.96.0.0/23 | (= default value) |

| Port Group | Tanzu Workload | Distributed Portgroup cho Workload |

| Network Name | tanzuworkload | Tự động tạo ra sau khi chọn Port Group |

| IP Address Range(s) | 192.168.21.10-192.168.21.100 | Cluster Node Range – IP Range trong 192.168.21.0/24 network để worker nodes sử dụng. |

| Subnet Mask | 255.255.255.0 | /24 |

| Gateway | 192.168.21.1 | |

| DNS Server(s) | 192.168.200.254 | |

| DNS Search Domain(s) | techdata.local | |

| NTP Server(s) | vn.pool.ntp.org |

- Frontend Network – 192.168.22.0/24; GW 192.168.22.1

Static VIP Range: 192.16.22.10-192.168.22.100. Sẽ cấu hình ở trong NSX-ALB.

Load balancer

Nếu bạn sử dụng vSphere Distributed Switch (VDS), Load balancer là thành phần bắt buộc khi triển khai Tanzu để cho việc kết nối từ front-end network đến workload network và cũng như để cân bằng tải lưu lượng giữa các cụm Tanzu Kubernetes

Cài đặt VMware NSX Advanced Load Balancer Essentials for Tanzu

Cấu hình NSX Advanced Load Balancer cho Tanzu

*AVI là tên gọi khác (tên cũ) của NSX Advanced Load Balancer

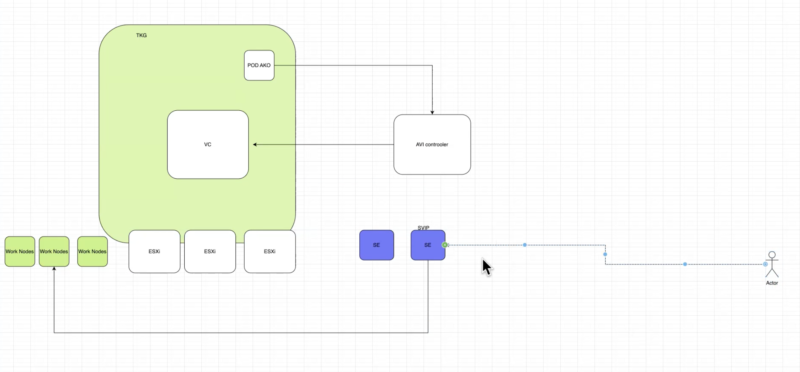

Các thành phần chính của NSX Advanced Load Balancer

- AVI Controller sẽ kết nối đến vCenter, mục đích để tạo, cấu hình SE VM

- SE (Service Engine) Sẽ được gán SVIP, giúp routing traffic từ User vào Worker Nodes.

- POD AKO: sẽ nằm trong TKG Cluster, nhận yêu cầu tạo Service từ TKG, sau đó nói chuyện với AVI Controller, để gởi yêu cầu tạo Service Engine (SE) VM tới vCenter

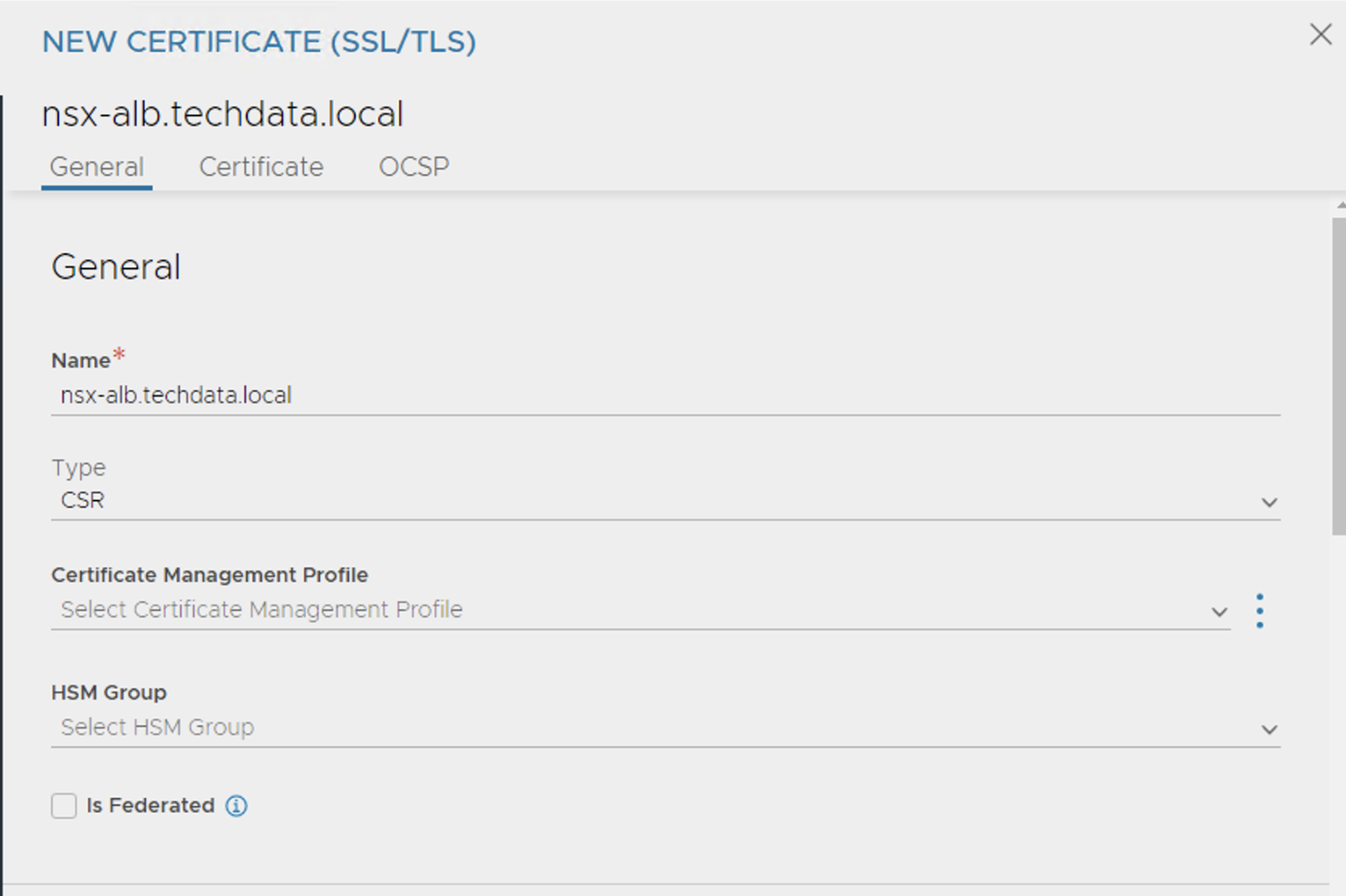

Import certificate cho NSX-ALB

Generate CSR

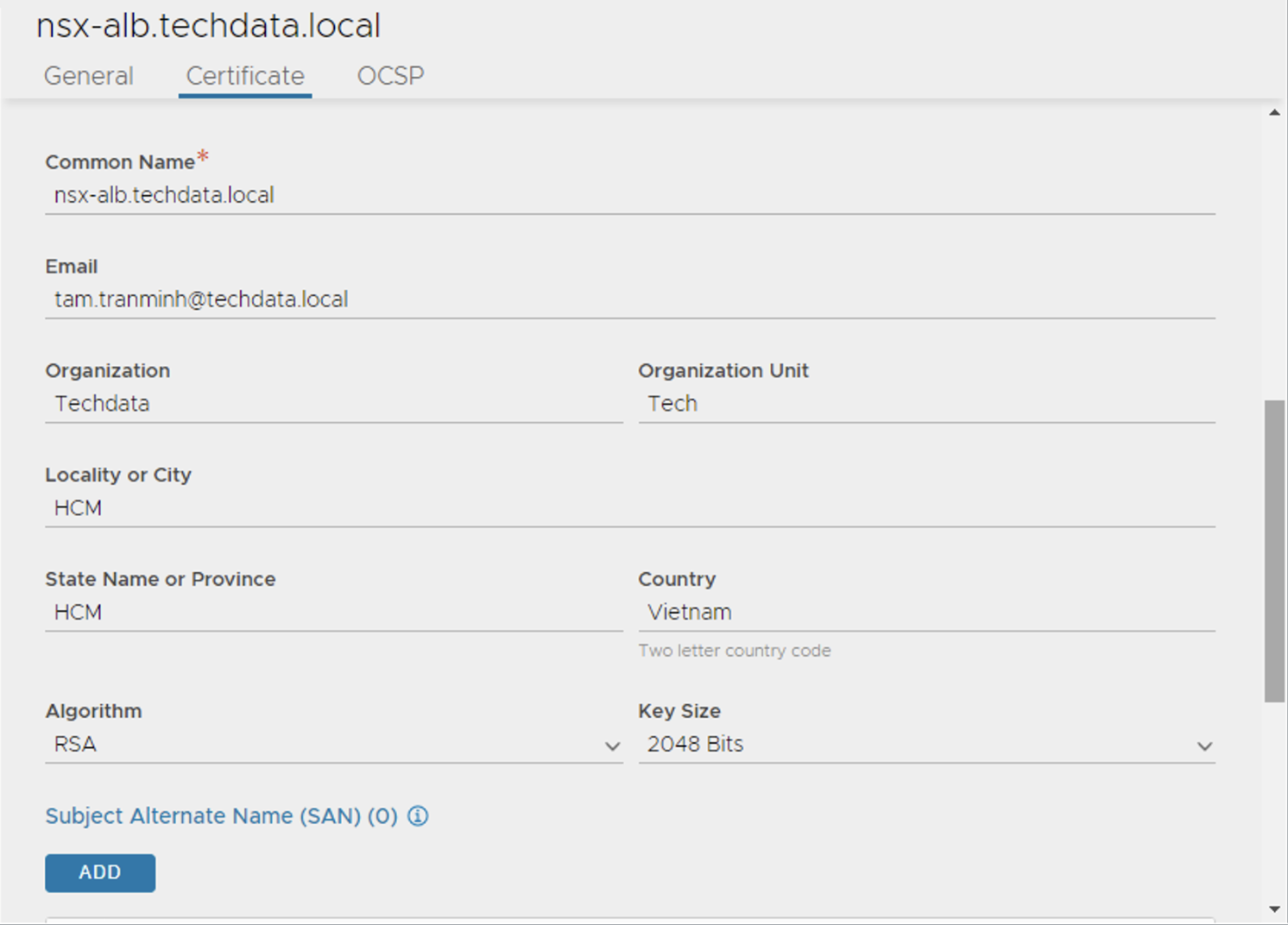

Templates – Security -> SSL/TLS Certificates -> CREATE -> Application Certificate

Chọn Type: CSR

Điền các thông tin cho Cert, sau đó SAVE

Một Request sẽ xuất hiện.

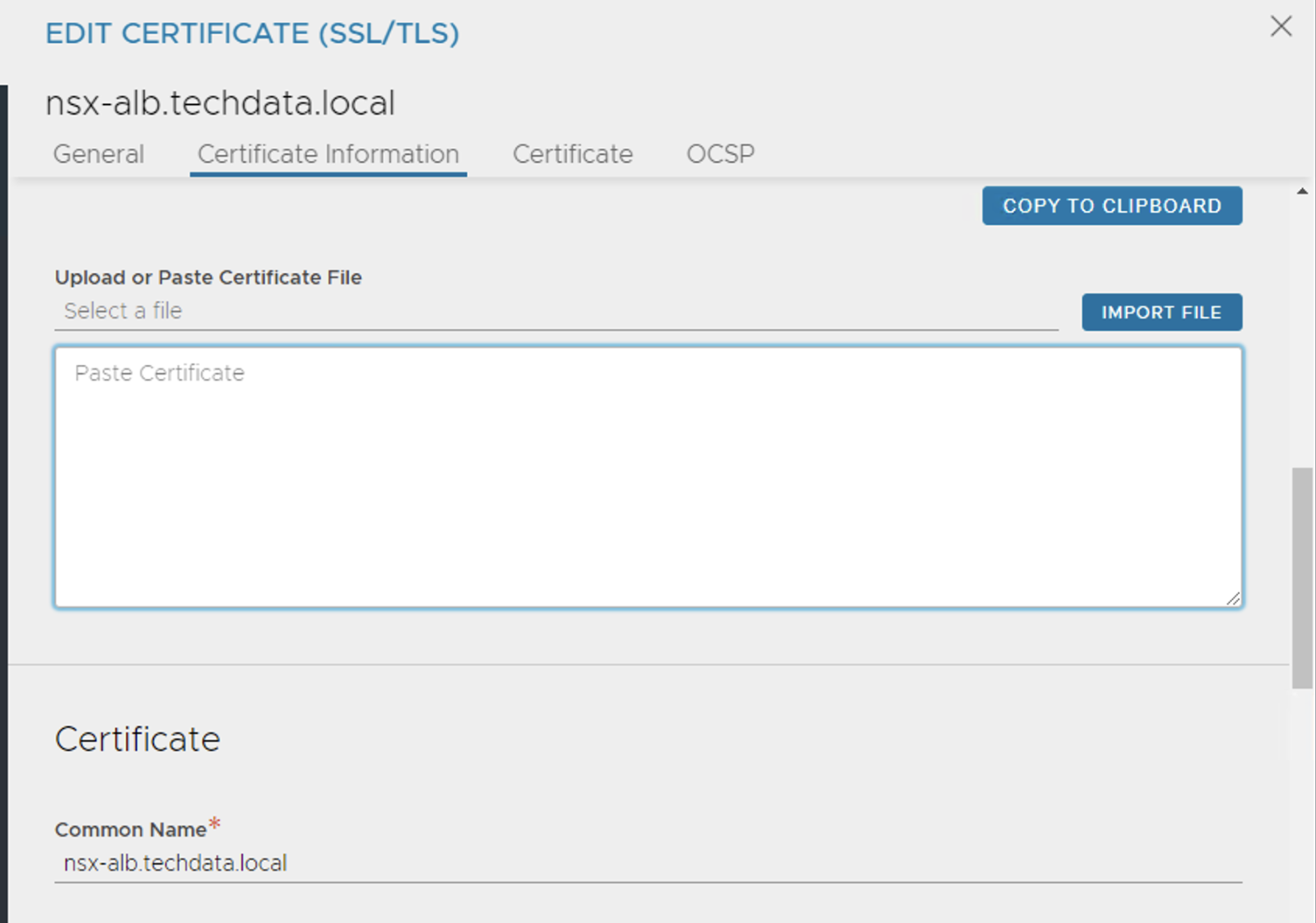

Vào Edit, sau đó Copy CSR để đưa cho CA ký.

Sử dụng EasyRSA để ký. Link hướng dẫn

Sau khi ký CSR, thì sẽ được Cert. Thực hiện import Cert vào lại (Import file hoặc là Paste Certificate)

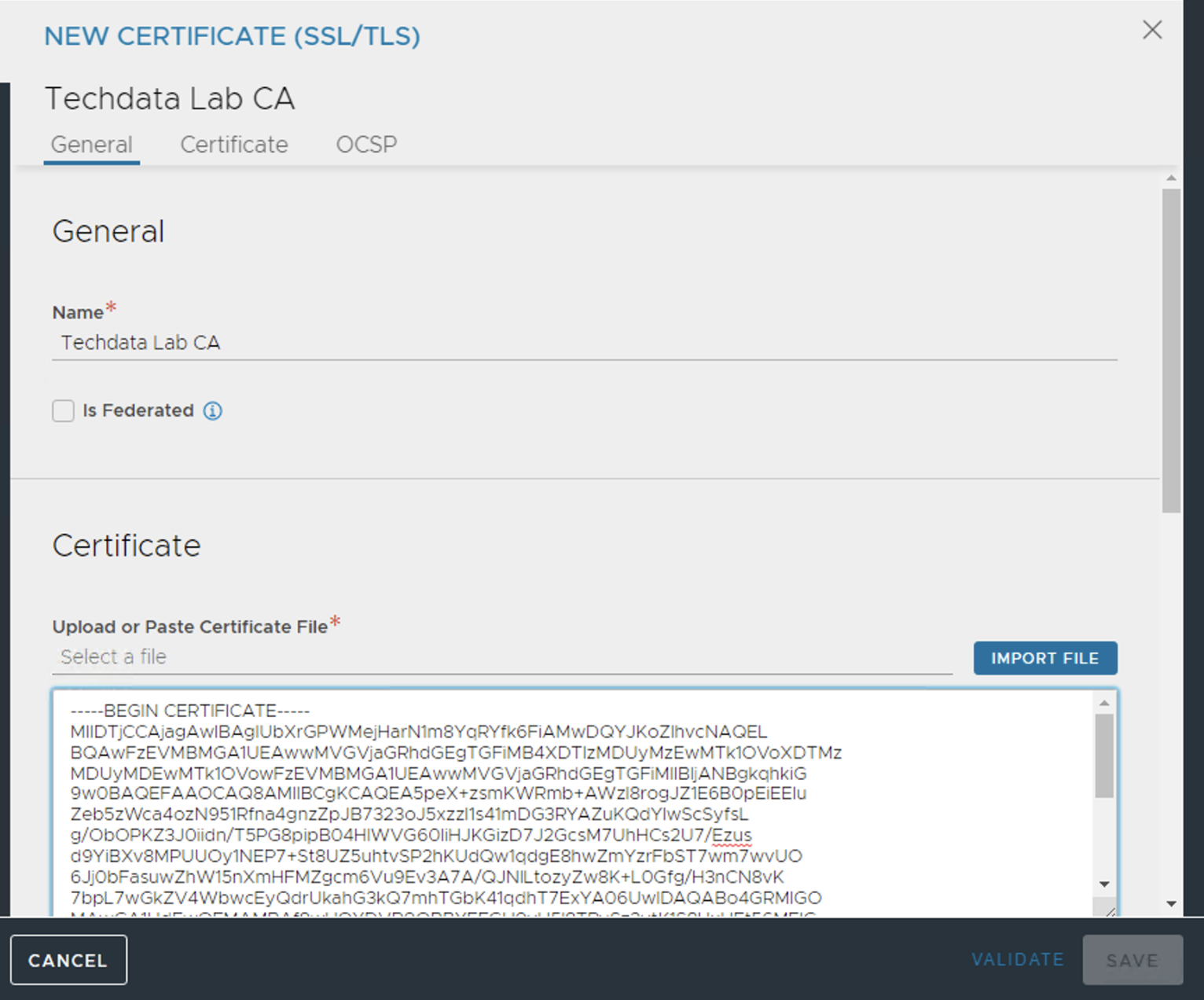

Import Root CA

Nhấn VALIDATE, Sau đó SAVE

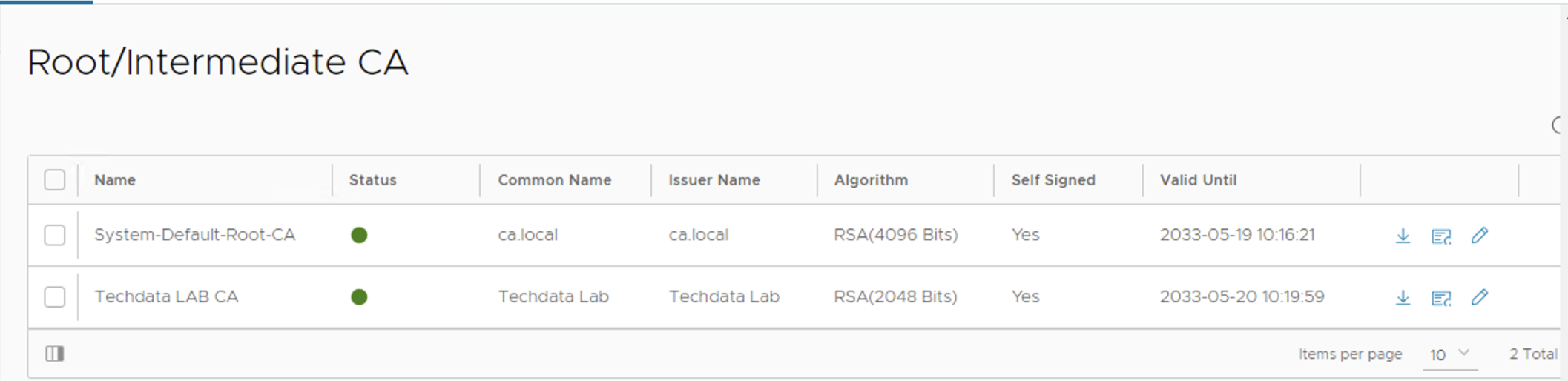

Root CA được Import thành công

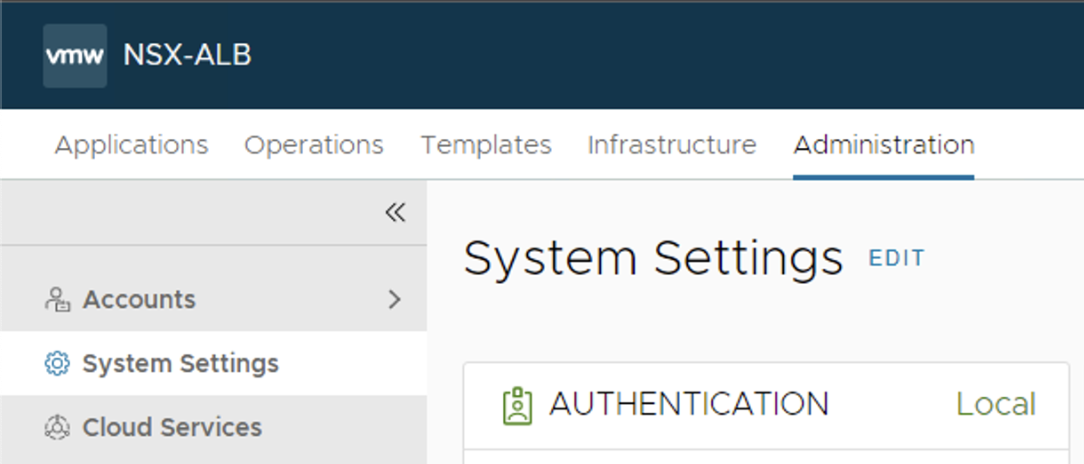

Kích hoạt Certificate mới

Chọn Edit

Ở Tab Access, trường SSL/TLS Certificate, chọn sang Certifcate mới

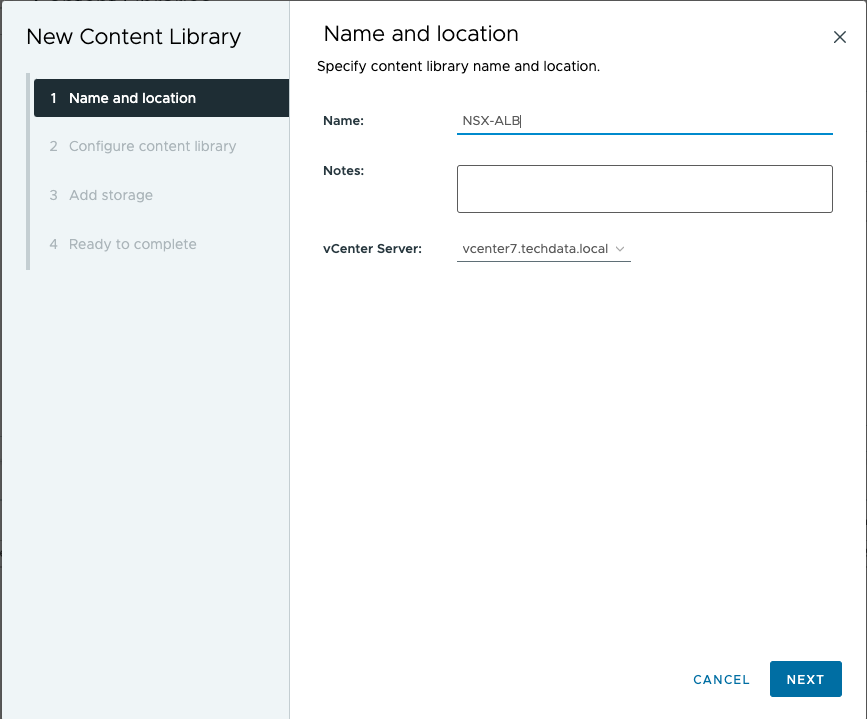

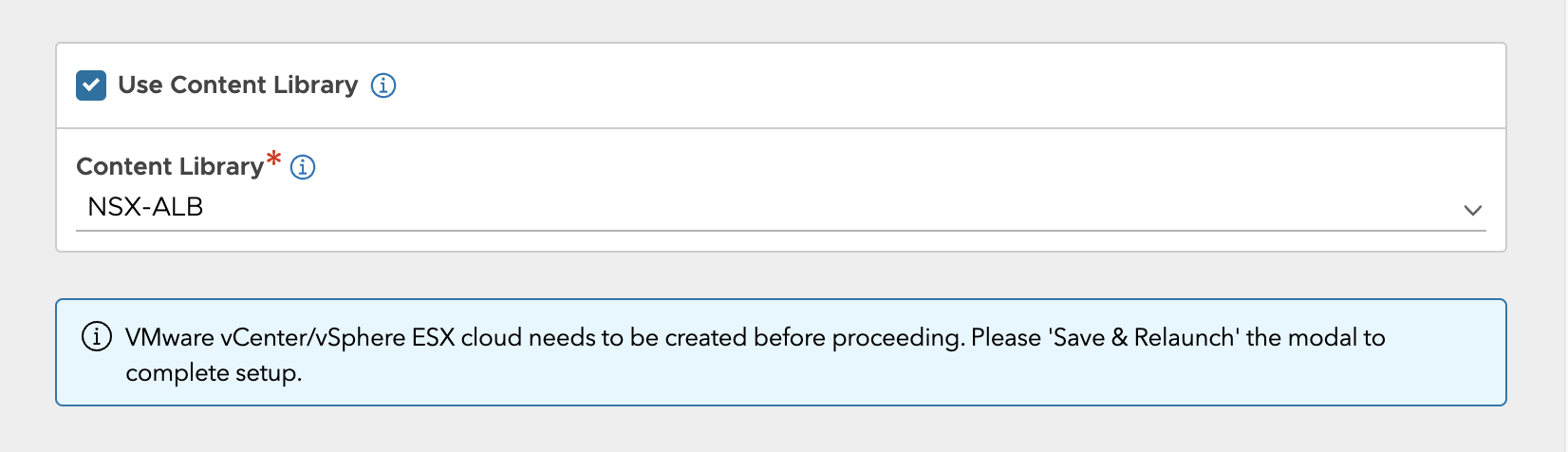

Tạo Content Library cho AVI trên vCenter

Đây là nơi lưu file template của SE VM được generate ra bởi AVI controller

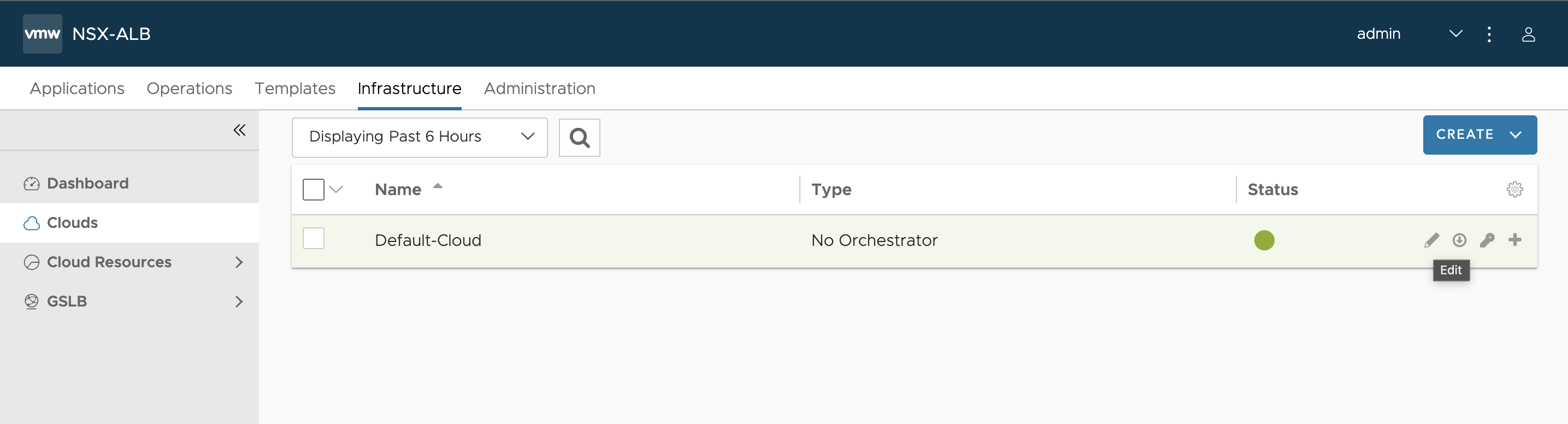

Kết nối NSX-ALB với vCenter

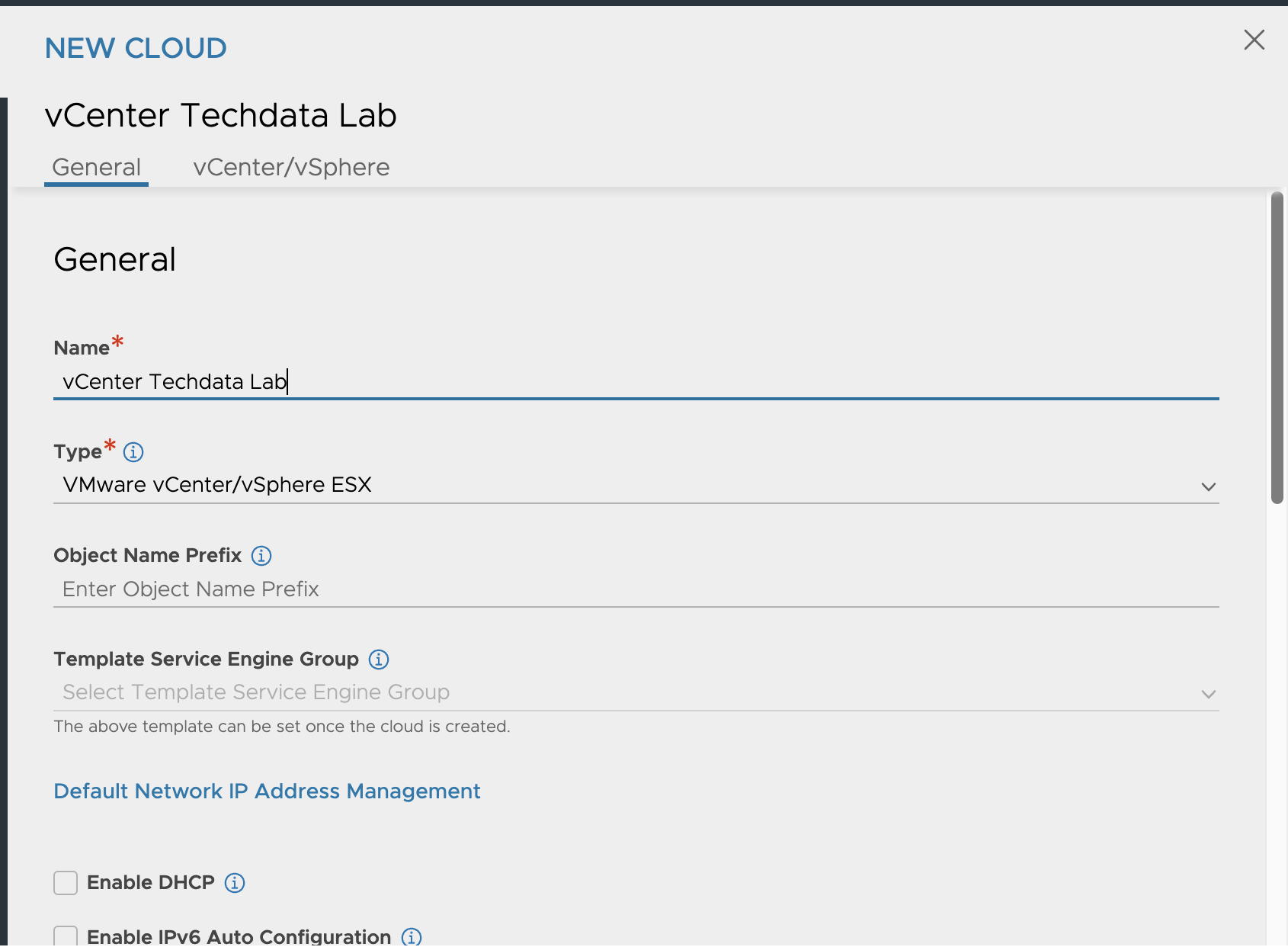

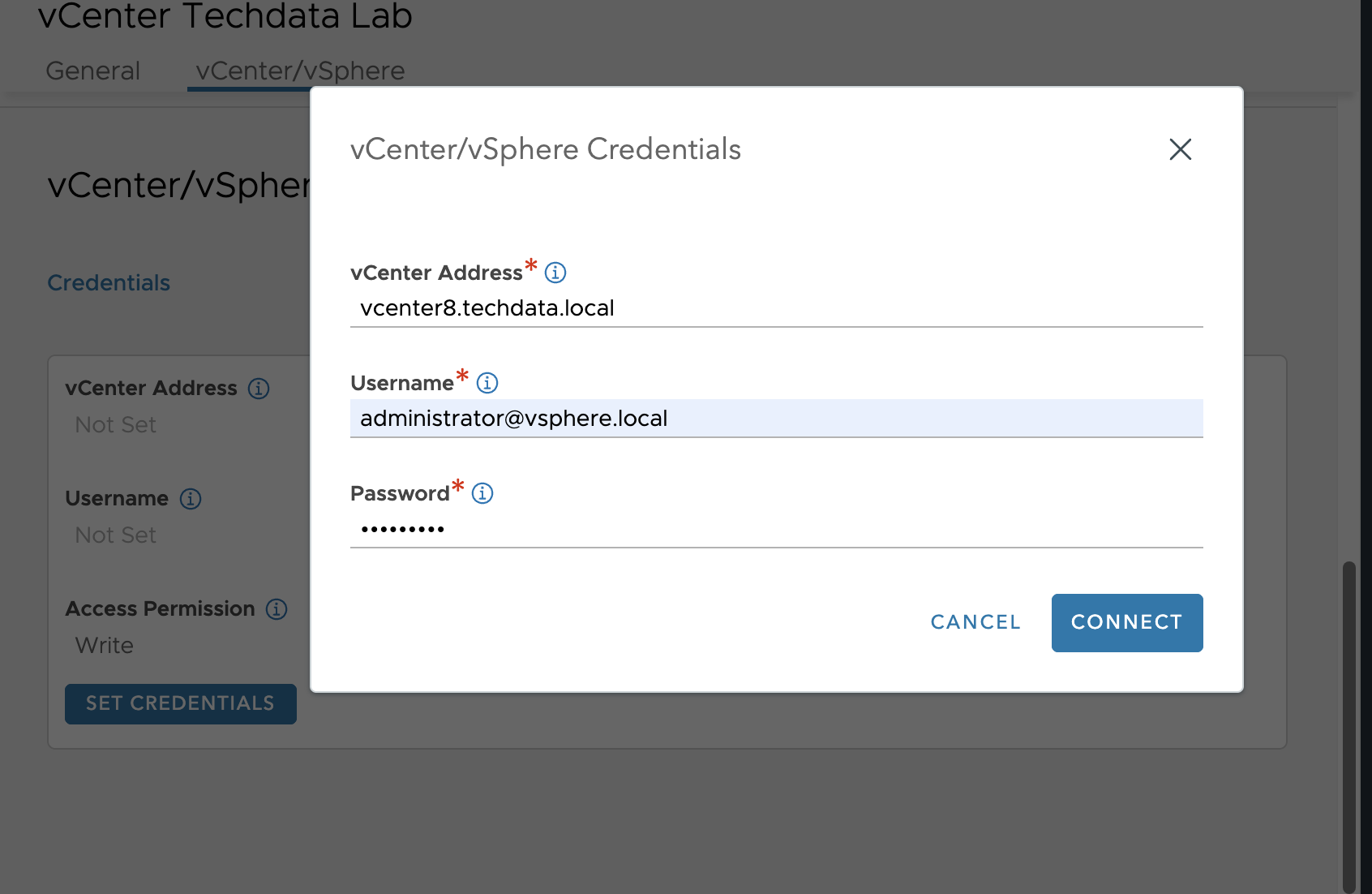

Vào Tab Infrastructure -> Clouds -> Default-Cloud -> Edit

Điều chỉnh Type: VMware vCenter/vSphere ESX

Input thông tin vCenter Credential, Content Libary, Management Network theo quy hoạch của bạn

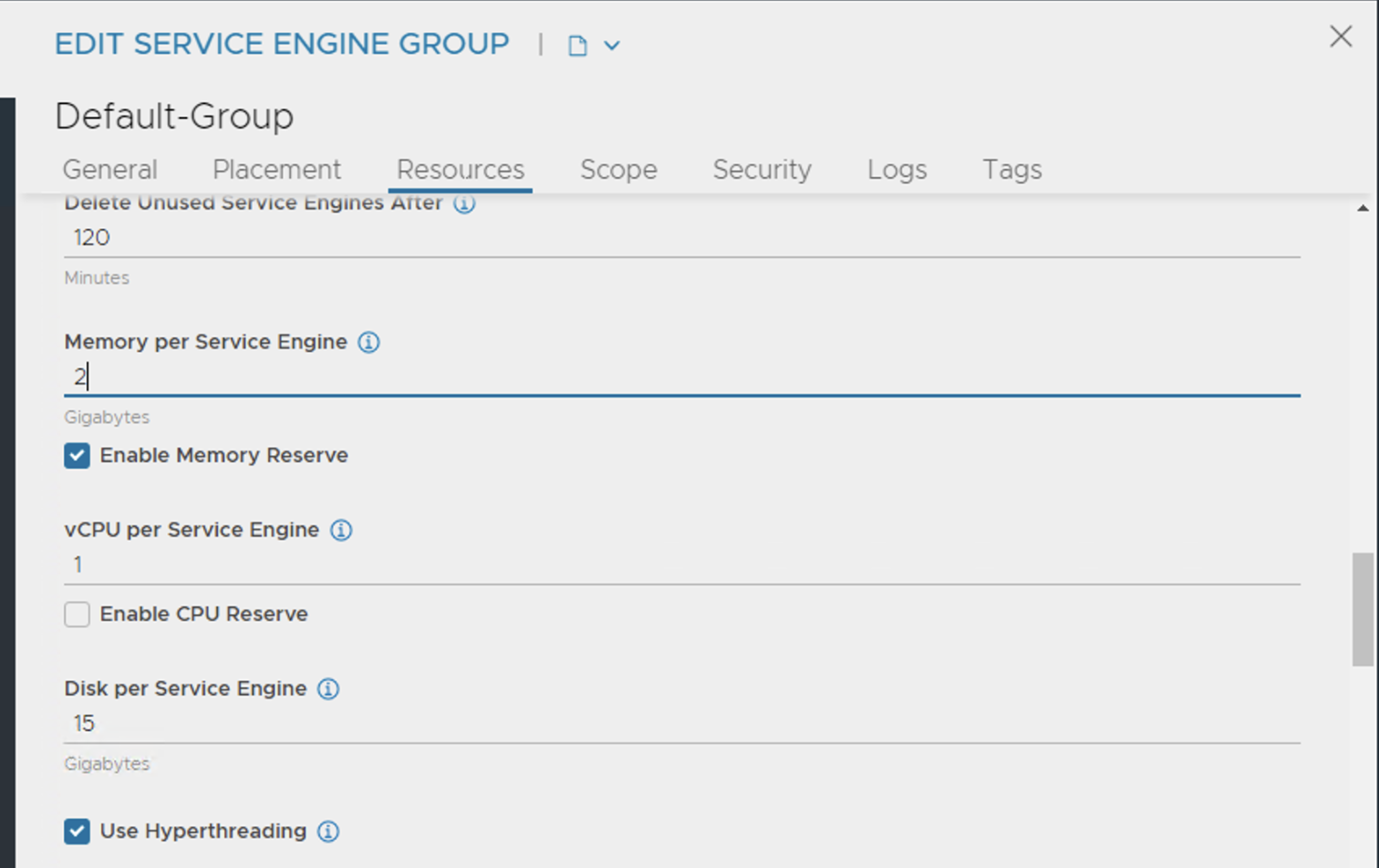

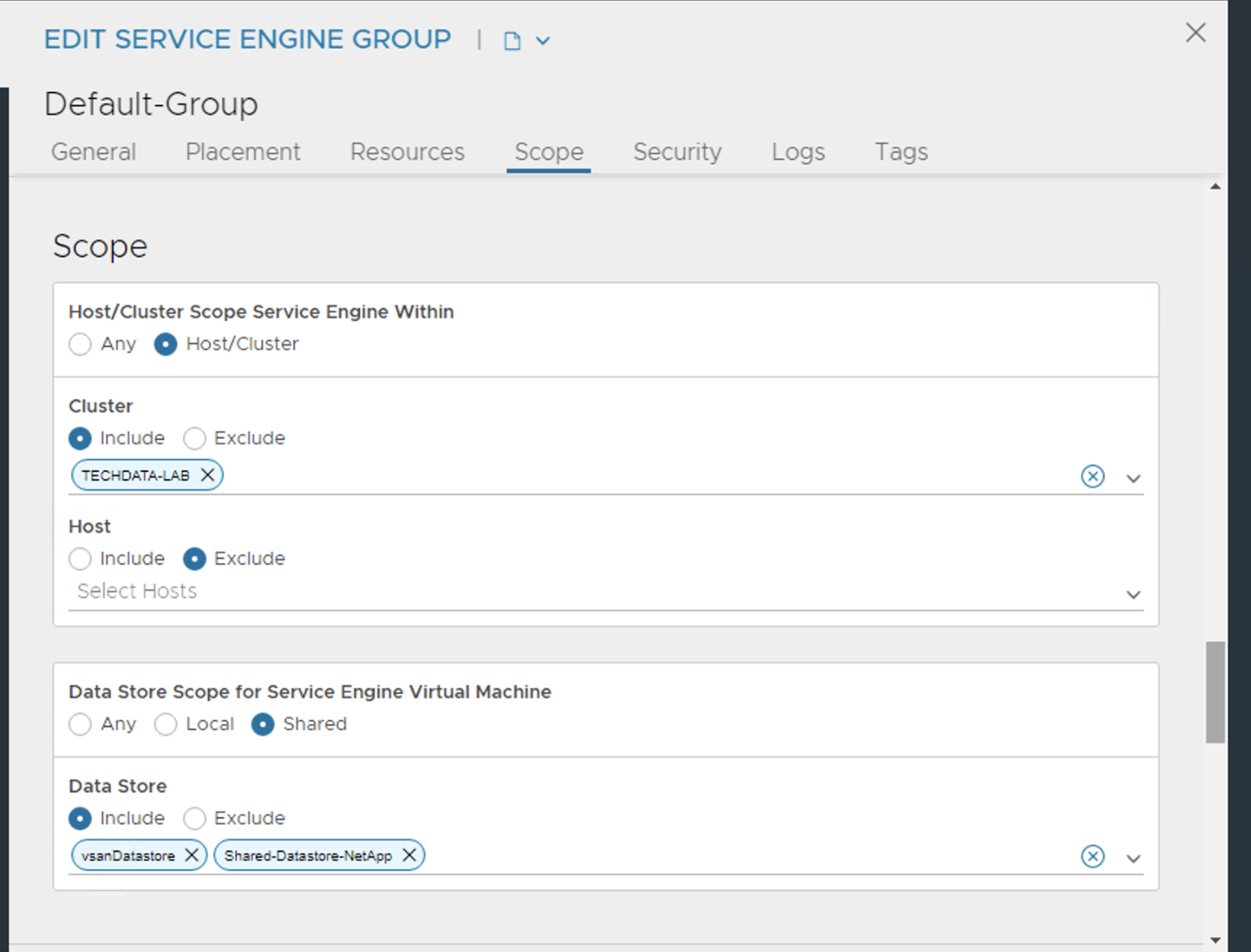

Điều chỉnh Service Engine Default-Group

Tối ưu cấu hình của SE VM thành 8GB Memory, 2 vCPU và 32GB Disk để đảm bảo an toàn.

Chọn Cluster, Host, Storage cho SE VM

Cấu hình Service (Front-End) Network IP Range

Đây là những IP dùng để gán SVIP cho SE

Chọn Portgroup cho Front-End Network, và gán range IP the quy hoạch của bạn

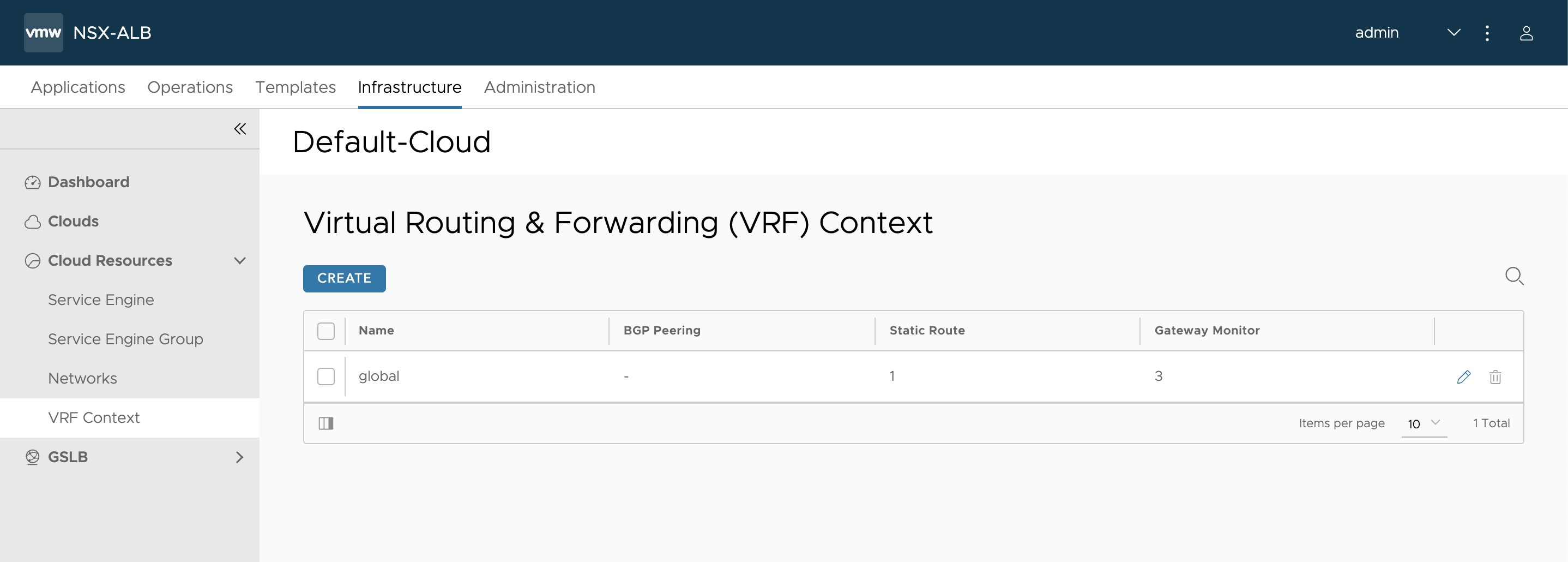

Cấu hình định tuyến nếu cần

Chọn Edit global VRF

Gateway Subnet, điền Workload network ở CIDR format (ví dụ Lab: 192.168.21.0/24)

Next Hop, điền Gateway cho Frontend Network (ví dụ Lab: 192.168.22.1)

Gateway cho Frontend Network phải được định tuyến thành công đến Workload network

Note: Nếu bạn sử dụng Two Network Configuration, Workload và Frontend sẽ nằm trên cùng một Network cho nên không cầu bước này.

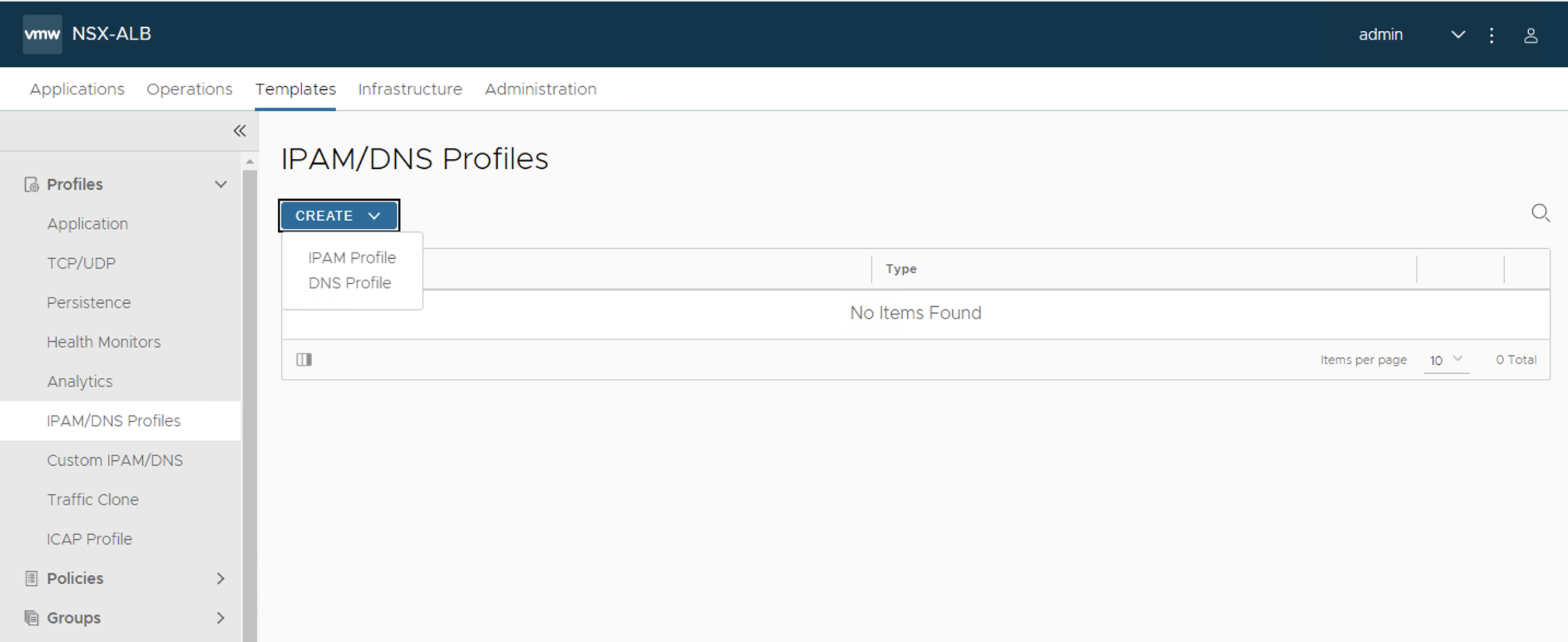

Cấu hình IPAM Profile

Tạo IPAM Profile cho Front-End Network

Tạo DNS Profile

Gán thông tin IPAM vừa tạo vào Clouds setting

Các cấu hình cần thiết trên vCenter

Tạo Portgroup

Tạo 3 portgroup tương ứng với Management Network, Workload Network, Frontend Network nếu chưa có.

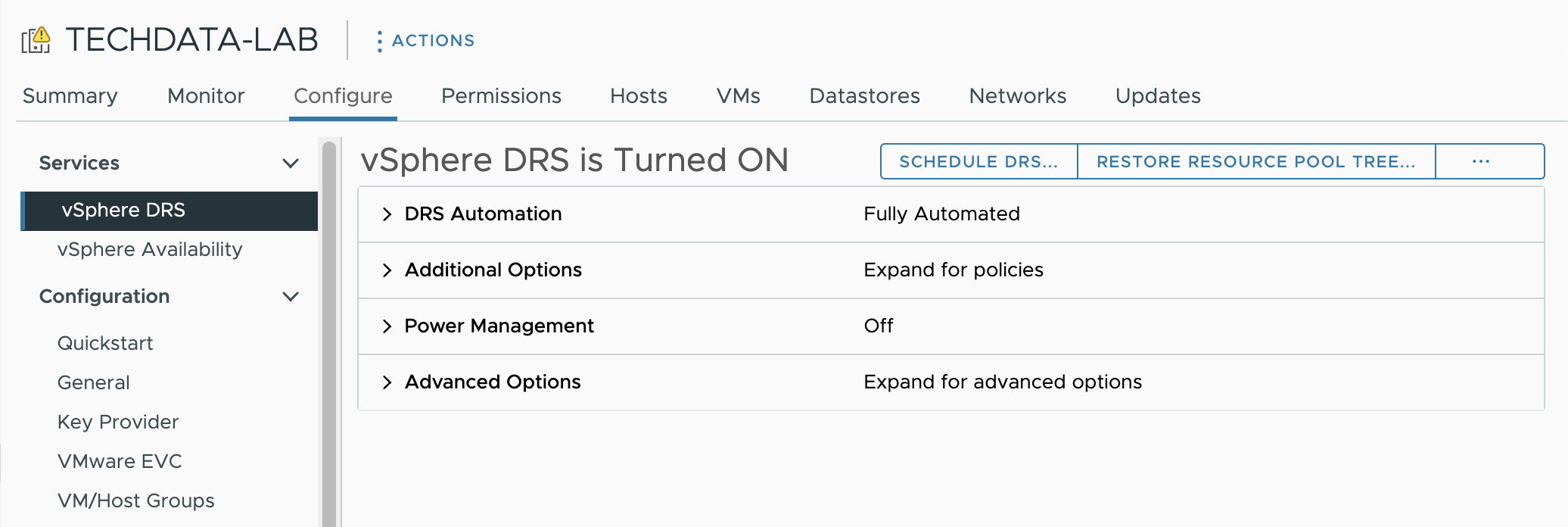

Bật HA và DRS

Cần phải bật vSphere HA and DRS in fully-automated mode ở vSphere cluster

Cấu hình Storage Policy

Bạn phải tạo storage policies hoặc sử dụng các policies hiện có sẽ xác định dữ liệu của Kubernetes control plane VMs, containers, và các images sẽ được lưu về datastore nào. Bạn có thể tạo các storage policies khác nhau cho các storage classes khác nhau. Nếu môi trường không sử dụng vSAN thì chúng ta sẽ sử dụng tag-based Storage Policies

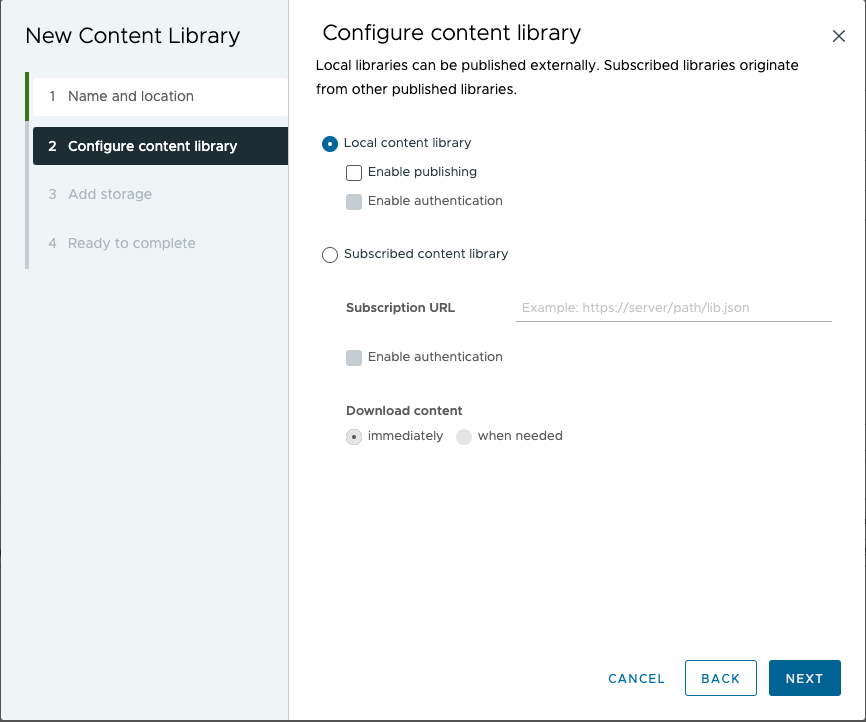

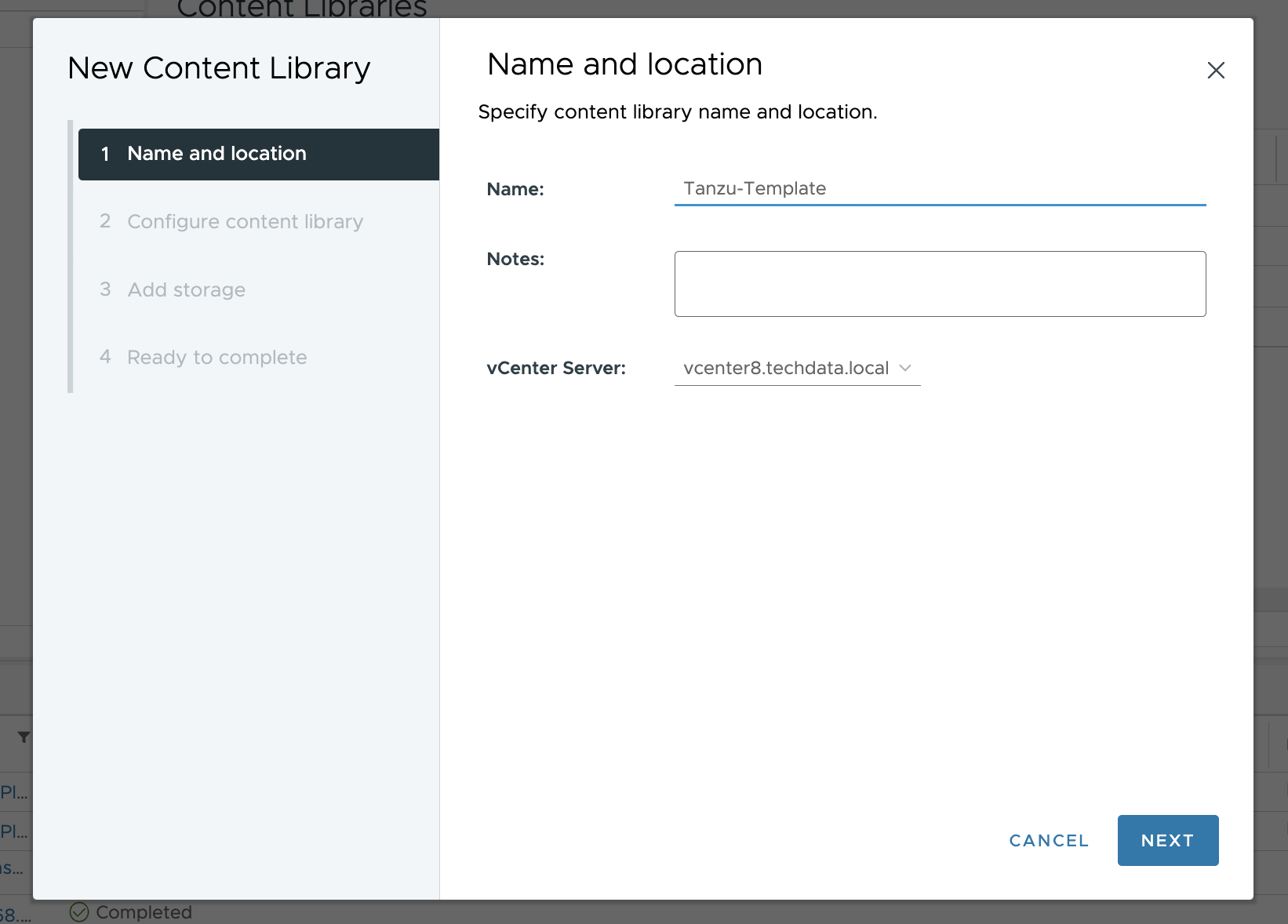

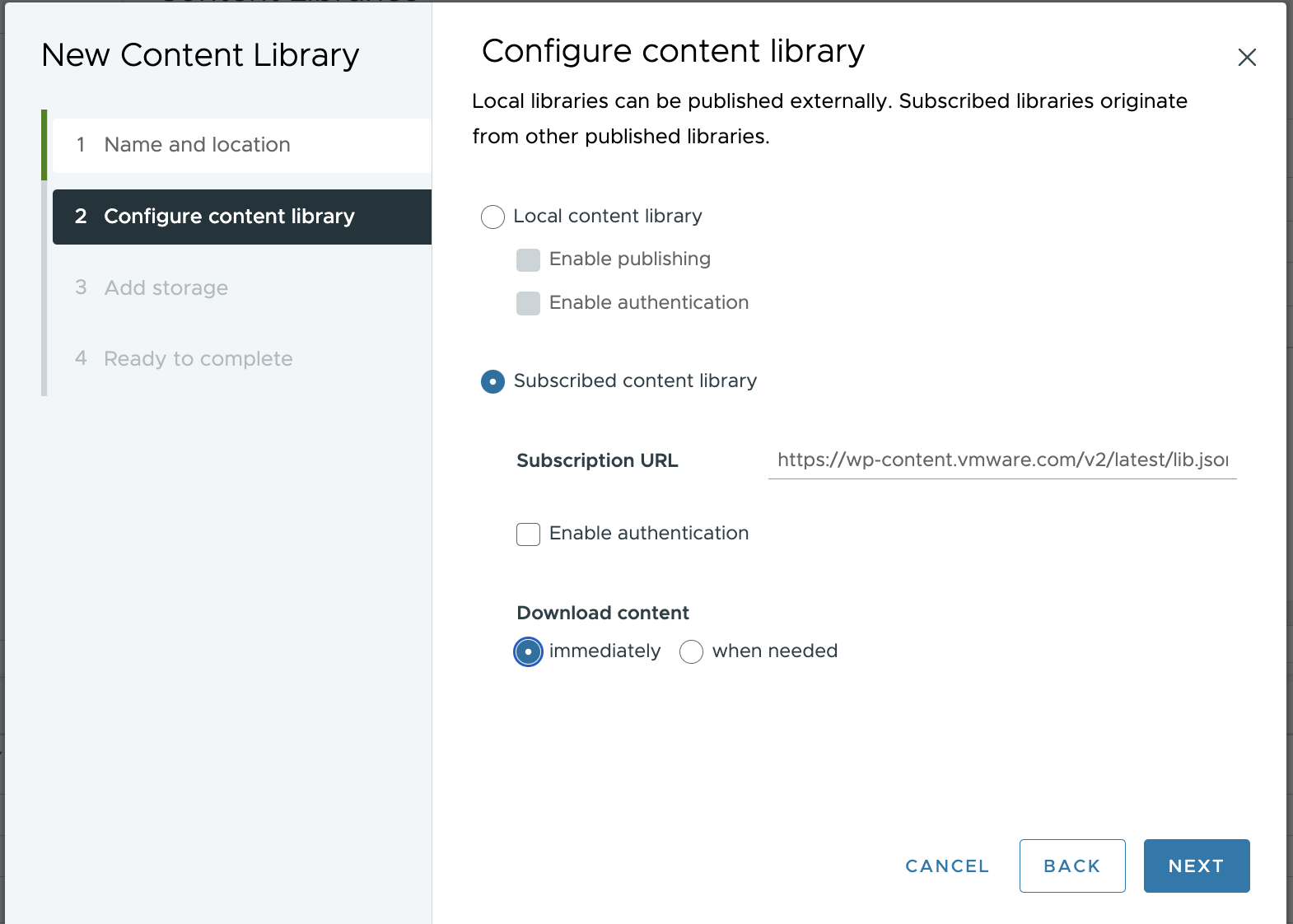

Tạo content library

Bạn phải tạo một published content library trên vCenter. VM image được sử dụng để tạo các node của Tanzu Kubernetes clusters sẽ được lấy từ thư viện đó.

Subscribed URL: https://wp-content.vmware.com/v2/latest/lib.json

Note: Đối với vCenter 8.0.0 GA (Tanzu 8.0.0 GA) Subscribed URL: https://wp-content.vmware.com/v2/8.0.0/lib.json

Templates sẽ được fetch từ VMware về

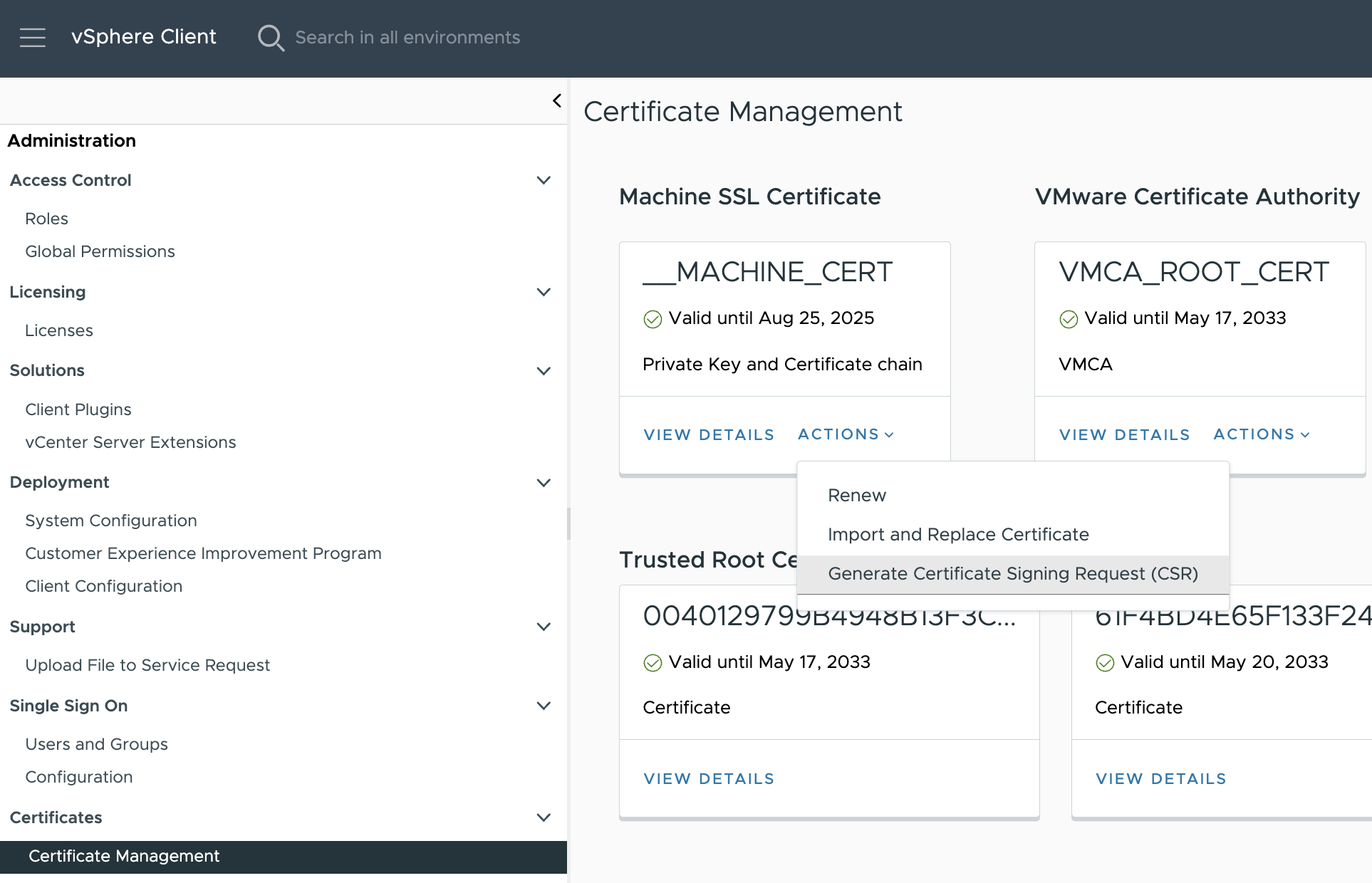

Ký Cert cho vCenter

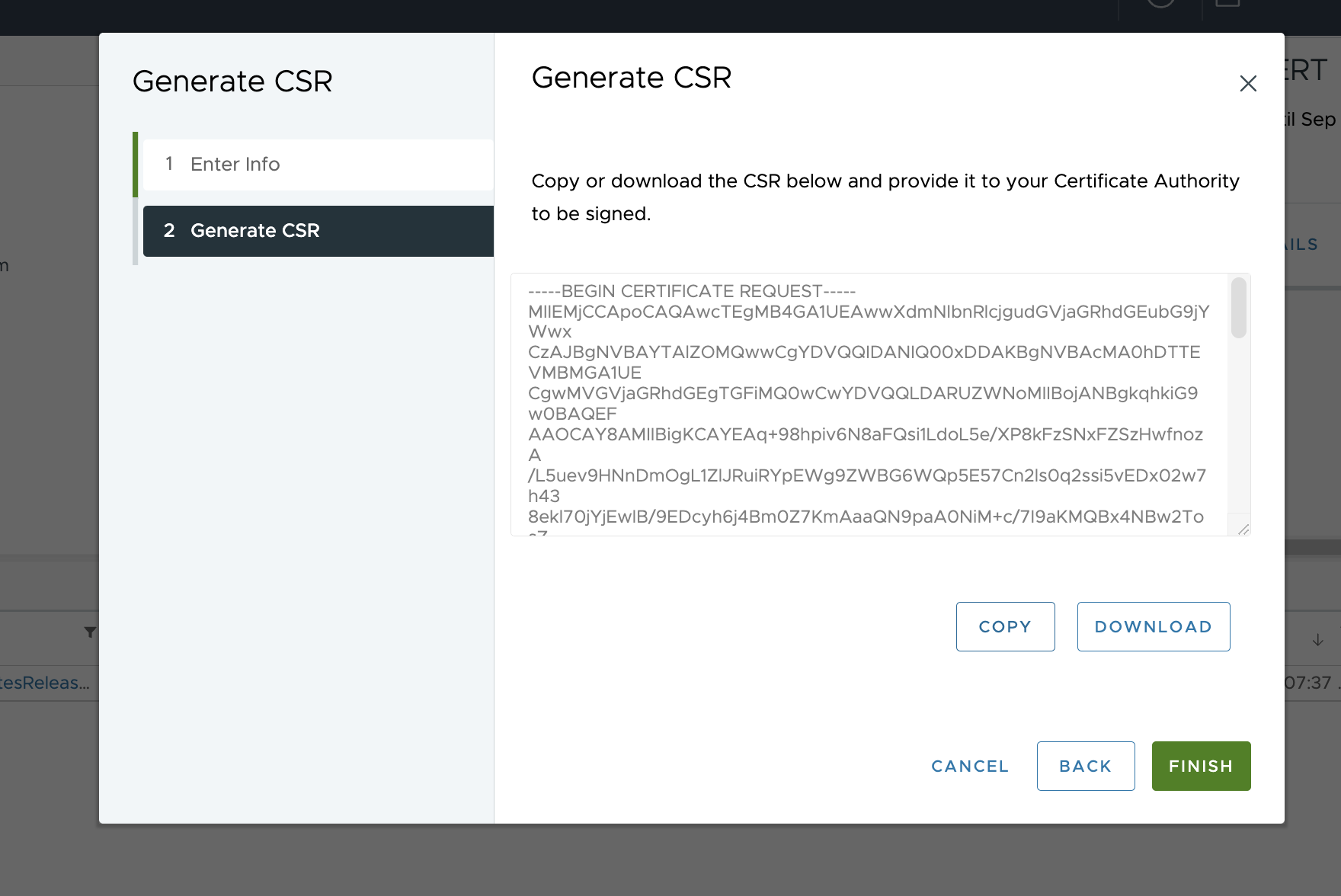

Lấy CSR (Certificate Signing Request) của vCenter.

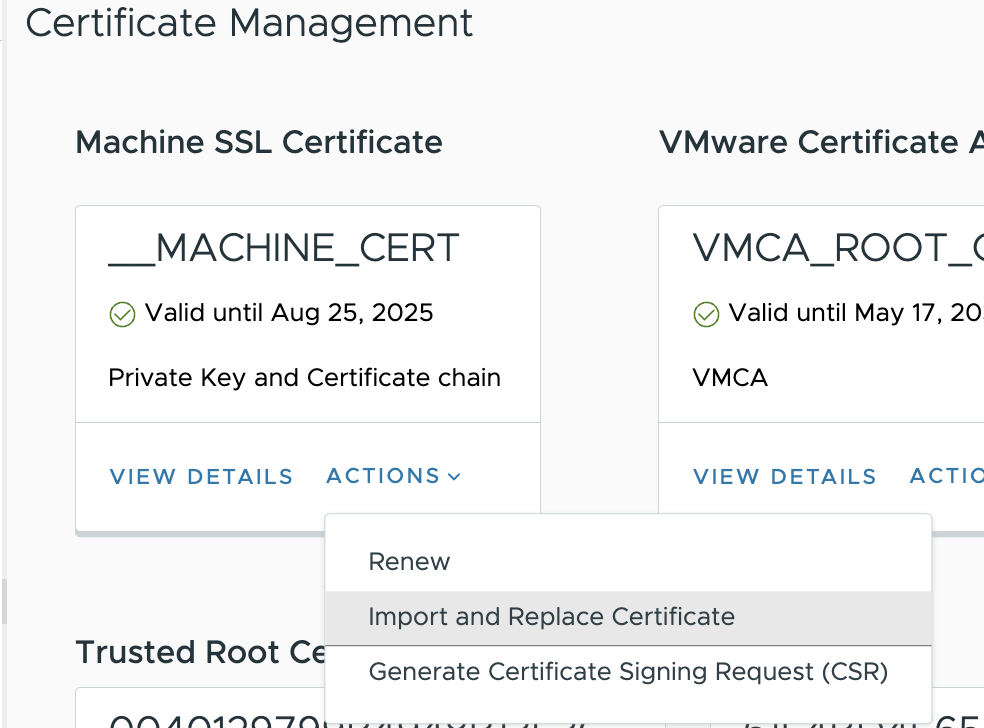

Chọn ACTIONS -> Generate Certificate Signing Request (CSR) từ Certificate Management Tab

Điền thông tin theo domain của bạn

Download hoặc copy CSR

Sử dụng EasyRSA để ký Cert cho vCenter.

https://github.com/OpenVPN/easy-rsa

https://easy-rsa.readthedocs.io/en/latest/

Import cert vào lại vCenter

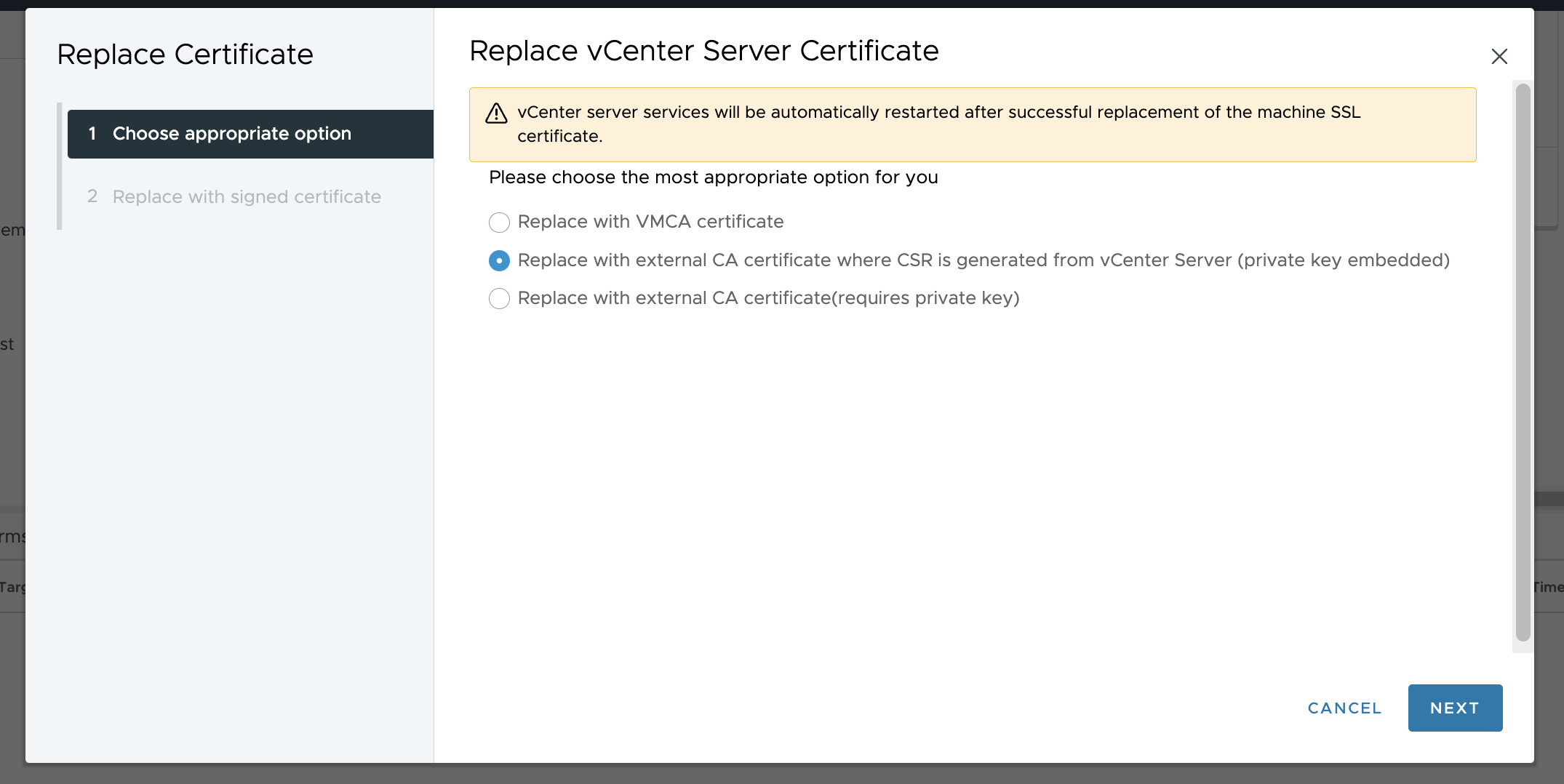

Chọn ACTIONS -> Import and Replace Certificate

Chọn Replace with external CA certificate where CSR is generated from vCenter Server (private key embedded)

Input thông tin Certificate và CA

vCenter sẽ cần 5-10 phút để restart service để apply cert mới.

Cert mới đã được apply thành công